Деструктивная активность

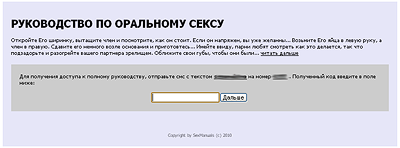

После открытия зараженного веб-ресурса в браузере пользователя отображается следующий HTML документ:

После отправки платного смс, изменений на странице не происходит. Также вредонос пытается выполнить скрипт с именем "tov.js", который располагается на сервере злоумышленника. В результате выполнения скрипта троянец расшифровывает ссылку по которой осуществляет HTTP запрос:

http://<домен_злоумышленника>/tov/juhwhuiu.php

После открытия данного ресурса, происходит загрузка файла, который сохраняется во временный каталог текущего пользователя с именем:

%Temp%\pdfupd.exe

Файл имеет размер 49152 байта и детектируется антивирусом Касперского как Trojan-Ransom.Win32.HomoBlocker.bc. Затем загруженный файл запускается на выполнение.

После запуска копирует свое тело под следующим именем:

%Documents and Settings%\%Current User%\wlock\wlock.exe

Для автоматического запуска при каждом следующем старте системы троянец добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра:

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon]

"Userinit"="C:\\WINDOWS\\system32\\userinit.exe, %Documents

and Settings%\%Current User%\wlock\wlock.exe"

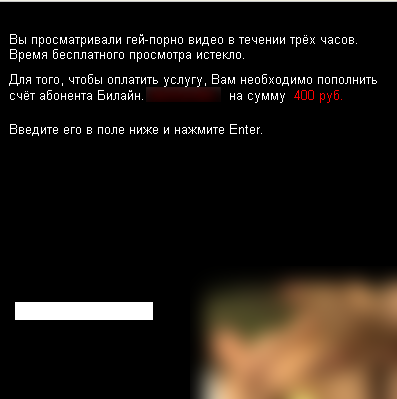

Запущенный вредонос блокирует систему пользователя и вымогает отправить смс на платный номер для получения кода снятия блокировки. При этом вредонос отображает следующее окно:

|