Червь, создающий свои копии на локальных и доступных для записи съемных дисках. Является приложением Windows (PE-EXE файл). Имеет размер 53248 байт. Написан на Visual Basic.

Инсталляция

После запуска червь копирует свое тело в файл:

%USERPROFILE%\<имя текущего пользователя>.exe

Файл создается с атрибутами "скрытый" (hidden), "системный" (system), "только чтение" (read only).

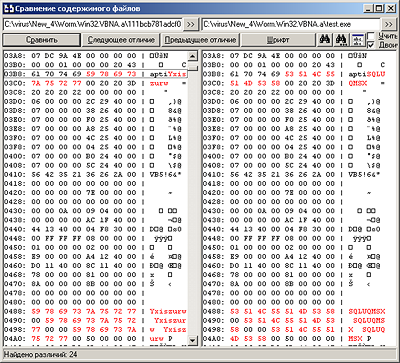

Каждый раз при копировании оригинального файла вредоноса определенные участки копии случайным образом модифицируются. К примеру:

Подобные модификации не влияют на размер файла и его функционал, однако позволяют в некоторых случаях обойти сигнатурный анализатор антивируса. Все модифицированные копии, созданные во время написания данного описания, детектировались Антивирусом Касперского как "Worm.Win32.VBNA.fcm".

Для автоматического запуска созданной копии при каждом следующем старте системы создается ключ системного реестра:

[HKCU\Software\Microsoft\Windows\CurrentVersion\Run]

"<имя текущего пользователя>" = "%USERPROFILE%\

<имя текущего пользователя>.exe"

После этого созданная копия запускается на выполнение.

Распространение

Червь копирует свое тело на все доступные для записи съемные диски под следующим именем:

<имя зараженного раздела>:\<имя текущего пользователя>.exe

Файлу присваиваются атрибуты "скрытый" (hidden), "системный" (system), "только чтение" (read only).

Вместе со своим исполняемым файлом червь помещает файл:

<имя зараженного раздела>:\autorun.inf

следующего содержания:

[AUTOrun]

action=Open folder to view files

shELLExecUtE=tEst.eXe

icoN=sYSteMROoT%\SYStEM32\ShELl32.Dll,4

uSEAuToplaY=1

что позволяет червю запускаться каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник"

Деструктивная активность

После запуска вредонос выполняет следующие действия:

- в бесконечном цикле создает ключи системного реестра:

[HKCU\Software\Microsoft\Windows\CurrentVersion\Run]

"<имя текущего пользователя>" = "%USERPROFILE%\

<имя текущего пользователя>.exe"

[HKCU\Software\Microsoft\Windows\CurrentVersion\

Explorer\Advanced]

"ShowSuperHidden" = "0"

Последний ключ отключает отображение скрытых файлов Проводником Windows. - Пытается выгрузить из системной памяти следующие процессы:

reader_sl.exe

360tray.exe

Avp32.exe

Avpcc.exe

Avpm.exe

Avpupd.exe

CCenter.exe

Fsgk32.exe

KavPFW.exe

NISSERV.EXE

Navrunr.exe

Navw32.exe

Navwnt.exe

SAVScan.exe

avcenter.exe

avgnt.exe

avguard.exe

avp.exe

cpd.exe

fsav32.exe

fsbwsys.exe - Устанавливает соединение с хостом:

ns1.the***lour.net

Соединение используется для загрузки на зараженный компьютер других файлов. Загруженные файлы сохраняются в каталоге хранения временных файлов текущего пользователя "%Temp%" под случайными именами. На момент создания описания файлы не загружались.

|